Après tout cet "appairage" n'est ni plus ni moins qu'une couche d'encryption supplémentaire et il ne faudra surement pas des siècles pour que quelques clés privés de terminaux "Canal Ready" se retrouvent dans la nature..

Les constructeurs ont bien appris, c'est fini le temps des Jtag ouvert sur les décos.

* Les flash ( mémoire ) sont cryptée , donc même si tu "dump" le déco à l'aide d'un programmateur Flash = inutile.

* Les mécanismes d'appairage sont bien plus poussés qu'ils ne l'étaient il y a 2-3 ans.

* Les clefs d'appairage ne sont pas le dans le firmware..... mais conservée dans une partie du processeur en lui même, ce qui implique ->

- Pas de mémoire partagée, donc inutile de vouloir dumper la RAM , les étapes de l'appairage n'y sont pas.

- Le processeur executé la tâche comme entrée/sortie ( Asic ), on envoie la donnée et le CPU répond par la réponse.

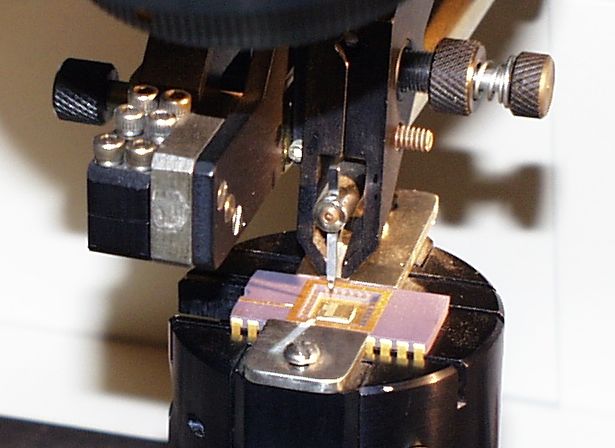

Donc c'est pas dehors de si tôt ....sauf comme toujours les grands groupes pirates avec de moyens financiers de la mort qui tue... entre autre un microscope électronique à balayage ...

Pour travailler avec des sondes ( aiguille ) sur les BUS data pour sniffer les données

Ils pourront extraire au pire la clef issue d'un processeur, ce que Viaccess pourra s'empresser de blacklister une fois l'ID rendu publique

Haa un microscope à balayage ... c'est entre 250.000 US$ et 1 Million ;-) c'est bien pour cela que j'ai dit que cela restait dans le domaine de grands groupes mafieux..... dont les derniers hacks sont issus... ( cryptoworks / viaccess / irdeto² ...).

Puisqu'aucune solution de Mosc ( modifier les cartes ) n'est jamais apparue sur le net, on peut supposer qu'il n'y en a pas, donc que les Roms ( microcode logiciel de la carte ) ont été dumpé avec du matériel lourd.

Le CS pourri publique qui est annoncé partout , google, les forums ect... c'est bientôt terminé